情報セキュリティとは

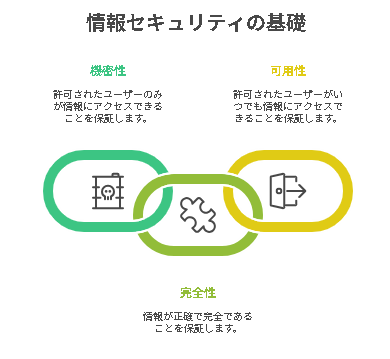

情報セキュリティとは、情報の機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)の3つを確保し、情報の安全を守る取り組み全般を指します。この3要素は「CIA」と呼ばれ、ITパスポート試験の中でも特に頻出です。

機密性は「許可された人だけが情報にアクセスできる状態」、完全性は「情報が正しく改ざんされていない状態」、可用性は「必要なときに情報を利用できる状態」を意味します。これらは単独ではなく、バランスを取ることが重要です。

情報セキュリティの三要素(CIA)

- 機密性(Confidentiality):不正アクセスや情報漏えいを防ぎ、許可された人だけが情報を利用できるようにする性質。例:パスワード保護、暗号化。

- 完全性(Integrity):情報が改ざんや破壊されず、正確で一貫性のある状態を保つ性質。例:チェックサム、デジタル署名。

- 可用性(Availability):必要なときに情報やシステムを利用できる状態。例:冗長構成、バックアップ。

試験によく出るポイント

CIAは単なる暗記項目ではなく、事例とセットで出題されます。例えば「サーバがDDoS攻撃を受けてサービスが利用できなくなった場合、損なわれるのはどの性質か?」という問題で、正解は可用性になります。問題文に隠れたヒントを拾う練習をすると得点力が上がります。

問題例1

ある企業で、外部からの不正アクセスにより顧客情報が漏えいしました。このとき損なわれた情報セキュリティの特性はどれですか?

- 機密性

- 完全性

- 可用性

- 耐タンパ性

正解:1. 機密性

解説:外部への情報漏えいは「許可されていない者が情報を得た」ことを意味するため機密性の侵害です。

完全性は改ざんや破壊に関係し、可用性は利用可能性に関するものです。耐タンパ性は改ざん防止構造の意味ですが、今回のシナリオには直接関係しません。

代表的なサイバー攻撃とその特徴

ITパスポート試験では、攻撃手法とその特徴を正確に覚えることが重要です。単語だけではなく、「攻撃者の目的」「どの経路で侵入するのか」「被害は何か」を関連付けて理解しましょう。

代表的な攻撃手法

- フィッシング:本物に似せたWebサイトやメールでユーザをだまし、IDやパスワードを盗み取る攻撃。例:銀行を装った偽メール。

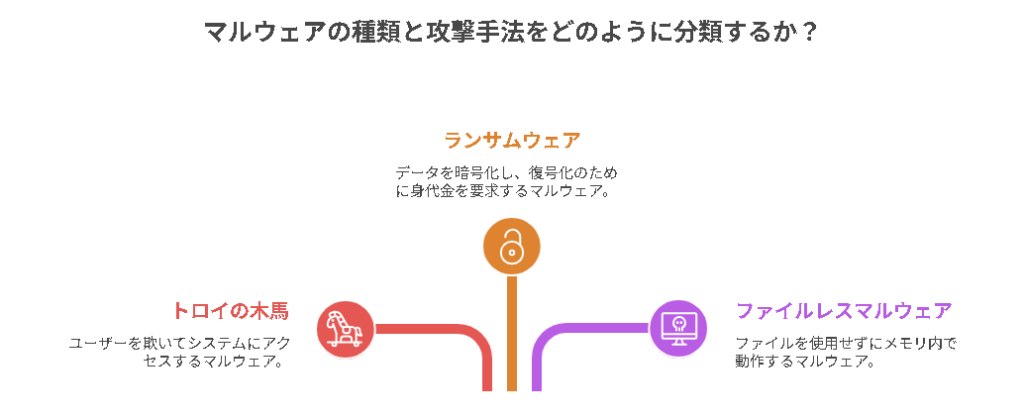

- ランサムウェア:感染した端末のファイルを暗号化し、復号のために身代金を要求するマルウェア。

- SQLインジェクション:Webアプリケーションの入力フォームなどから悪意のあるSQL文を送り込み、データベースを不正操作する攻撃。

- トロイの木馬:正規のソフトウェアを装い、裏で不正活動を行うプログラム。

- スパイウェア:ユーザの行動や入力情報を密かに収集するマルウェア。

攻撃経路の例

マルウェアは主にメール添付ファイル、悪意あるWebサイト、USBメモリなどを経由して感染します。最近では「ファイルレスマルウェア」のようにファイルを介さず、メモリ上で動作するタイプも増えています。

試験で狙われやすい混同ポイント

ランサムウェアとトロイの木馬は両方マルウェアですが、目的と手法が異なります。ランサムウェアは「金銭要求」が主な目的であり、トロイの木馬は「侵入して他の不正活動の足掛かりにする」ことが目的です。問題文のキーワードに注目しましょう。

問題例2

ユーザがWebサイトの入力フォームに「’ OR ‘A’=’A」という文字列を入力したところ、全データが表示されました。この攻撃手法はどれですか?

- クロスサイトスクリプティング

- SQLインジェクション

- ディレクトリトラバーサル

- バッファオーバーフロー

正解:2. SQLインジェクション

解説:SQLインジェクションは、アプリケーションのSQL文に外部から意図しない命令を挿入し、データベースを操作する攻撃です。「’ OR ‘A’=’A」は常に真となる条件式で、全件表示させる典型的な例です。

用語解説

- ファイルレスマルウェア:ディスクにファイルを作成せず、メモリ上で活動するマルウェア。

- キーロガー:キーボード入力を記録して盗み取るマルウェア。

- バックドア:正規の認証を回避し、システムへ侵入するための裏口。

問題例3

正規のアプリケーションに見せかけたソフトをインストールした結果、裏で不正な通信が行われていました。このマルウェアの種類として正しいものはどれでしょうか。

- ワーム

- トロイの木馬

- ランサムウェア

- ボット

正解:2. トロイの木馬

解説:表向きは正規のソフトに見えるが、裏で不正な動作をするのがトロイの木馬です。ワームは自己増殖型、ランサムウェアは身代金要求型、ボットは遠隔操作型マルウェアです。

Webアプリケーション攻撃

- SQLインジェクション:データベースに不正なSQL文を送信して情報を盗み取る攻撃。

- クロスサイトリクエストフォージェリ(CSRF):ユーザの意図に反して攻撃者が用意したリクエストを送信させる攻撃。

- クリックジャッキング:透明な要素を重ね、ユーザをだまして意図しないクリックをさせる攻撃。

問題例4

ユーザがログイン中の状態で、攻撃者が仕込んだ悪意あるリンクをクリックすると、意図しないデータ送信が行われました。この攻撃はどれですか。

- クロスサイトリクエストフォージェリ

- SQLインジェクション

- ディレクトリトラバーサル

- バッファオーバーフロー

正解:1. クロスサイトリクエストフォージェリ

解説:CSRFは、ユーザが意図せず攻撃者が望むリクエストを送信してしまう攻撃です。セッション管理やCSRFトークンで防御します。

組織における情報セキュリティ体制と方針

情報セキュリティは、技術的対策だけではなく、組織全体としてのルール作りや人材育成も不可欠です。企業や団体では、個人情報の取扱い方針やセキュリティ体制を明確にし、それを全従業員に周知徹底することで、ヒューマンエラーや内部不正の防止を図ります。このセクションでは、ITパスポート試験でも問われる重要用語である「プライバシーポリシ」「情報セキュリティ委員会」「標的型メールに関する訓練」について解説します。

プライバシーポリシ(個人情報保護方針)

プライバシーポリシとは、企業や組織が個人情報をどのように取得し、利用し、保管・管理するかを定めた方針のことです。これは、個人情報保護法やGDPRなどの法令遵守のために必須であり、顧客や利用者に対して透明性を持って示す必要があります。

例えば、オンラインショップがユーザー登録時に取得する名前や住所、購入履歴をどの目的で使用するのか、第三者提供の有無、利用停止や削除の手続き方法などを明記します。

プライバシーポリシは単に法的義務を果たすだけでなく、利用者との信頼関係を築くうえで重要な役割を果たします。公開される場所はWebサイトのフッターリンクが一般的で、内容はわかりやすい文章で書くことが推奨されます。

情報セキュリティ委員会

情報セキュリティ委員会は、組織における情報セキュリティの方針決定、運用、改善を行う専門組織です。委員会は通常、経営層、システム管理者、各部署の代表者などで構成され、セキュリティインシデント発生時には対応方針を迅速に決定します。

主な役割としては、情報セキュリティポリシの策定と見直し、教育訓練の計画、リスク分析の実施、法令や規格(ISO/IEC 27001など)への適合確認が挙げられます。

ITパスポート試験では、「組織として情報セキュリティを維持・改善するために設置される常設組織」として問われることが多く、単なるIT部門とは異なり、組織全体の安全性を監督する役割を持つ点がポイントです。

標的型メールに関する訓練

標的型メール訓練は、従業員が不審なメールを見抜く力を養うための教育施策です。標的型メール攻撃は、特定の組織や個人を狙い、信頼関係を装って添付ファイルやURLを開かせることでマルウェア感染や情報窃取を狙います。

訓練では、実際の業務メールを模したテストメールを従業員に送信し、開封やクリックの有無を記録します。その後、結果を分析し、開封してしまった従業員には追加教育を行います。

この訓練は単なる知識習得ではなく、日常的に「怪しいメールは疑う」という習慣を身につけるために重要です。特に、大企業や官公庁では、年数回の定期実施が一般的です。

ITパスポート試験では、「組織的な人的セキュリティ対策の一つ」としてこの訓練が取り上げられ、フィッシングや標的型攻撃の防止策として覚えておく必要があります。

情報セキュリティ管理とリスクマネジメント

技術的な対策だけでなく、組織的な管理もITパスポート試験の重要な出題範囲です。特に、リスクマネジメントのプロセスは丸暗記ではなく、流れを理解しておくことが大切です。

重要用語

- ISMS(情報セキュリティマネジメントシステム):組織が情報セキュリティを管理するための仕組み。

- リスクアセスメント:リスクの特定、分析、評価の3ステップで行う評価作業。

- 情報セキュリティポリシ:組織の情報セキュリティに関する基本方針。

代表的なサイバー攻撃とその特徴

サイバー攻撃は多種多様であり、ITパスポート試験では手法の名称と特徴を正しく結びつける問題が多く出題されます。攻撃の流れや目的を理解しておくと、選択肢の消去法も使いやすくなります。

主なマルウェアとその特徴

- ランサムウェア:感染した端末のデータを暗号化し、復号のために金銭(身代金)を要求するマルウェア。例:WannaCry。

- トロイの木馬:正規のソフトウェアを装い、裏で不正活動を行うプログラム。

- スパイウェア:ユーザの行動や入力情報を密かに収集するマルウェア。

攻撃経路の例

マルウェアは主にメール添付ファイル、悪意あるWebサイト、USBメモリなどを経由して感染します。最近では「ファイルレスマルウェア」のようにファイルを介さず、メモリ上で動作するタイプも増えています。

用語解説

- ファイルレスマルウェア:ディスクにファイルを作成せず、メモリ上で活動するマルウェア。

- キーロガー:キーボード入力を記録して盗み取るマルウェア。

- バックドア:正規の認証を回避し、システムへ侵入するための裏口。

問題例3

正規のアプリケーションに見せかけたソフトをインストールした結果、裏で不正な通信が行われていました。このマルウェアの種類として正しいものはどれでしょうか。

- ワーム

- トロイの木馬

- ランサムウェア

- ボット

正解:2. トロイの木馬

解説:表向きは正規のソフトに見えるが、裏で不正な動作をするのがトロイの木馬です。ワームは自己増殖型、ランサムウェアは身代金要求型、ボットは遠隔操作型マルウェアです。

Webアプリケーション攻撃

- SQLインジェクション:データベースに不正なSQL文を送信して情報を盗み取る攻撃。

- クロスサイトリクエストフォージェリ(CSRF):ユーザの意図に反して攻撃者が用意したリクエストを送信させる攻撃。

- クリックジャッキング:透明な要素を重ね、ユーザをだまして意図しないクリックをさせる攻撃。

問題例4

ユーザがログイン中の状態で、攻撃者が仕込んだ悪意あるリンクをクリックすると、意図しないデータ送信が行われました。この攻撃はどれですか。

- クロスサイトリクエストフォージェリ

- SQLインジェクション

- ディレクトリトラバーサル

- バッファオーバーフロー

正解:1. クロスサイトリクエストフォージェリ

解説:CSRFは、ユーザが意図せず攻撃者が望むリクエストを送信してしまう攻撃です。セッション管理やCSRFトークンで防御します。

情報セキュリティ対策と管理

攻撃手法を知るだけでなく、それに対する対策を理解することが試験攻略には不可欠です。物理的、技術的、人的の3つの視点で整理すると覚えやすくなります。

物理的対策

- 入退室管理:ICカードや生体認証で施設の出入りを制限する。

- ゾーニング:機密度に応じてエリアを分け、入室制限をかける。

- 施錠管理:サーバ室や資料庫を施錠し、不正持ち出しを防ぐ。

技術的対策

- ファイアウォール:外部からの不正アクセスを遮断。

- WAF(Web Application Firewall):Webアプリへの攻撃を防御。

- VPN:通信経路を暗号化し、安全な接続を確保。

人的対策

- セキュリティ教育:フィッシングや標的型メールの訓練。

- ポリシ遵守:情報セキュリティポリシの策定と徹底。

- インシデント報告:不審な挙動をすぐに報告する体制。

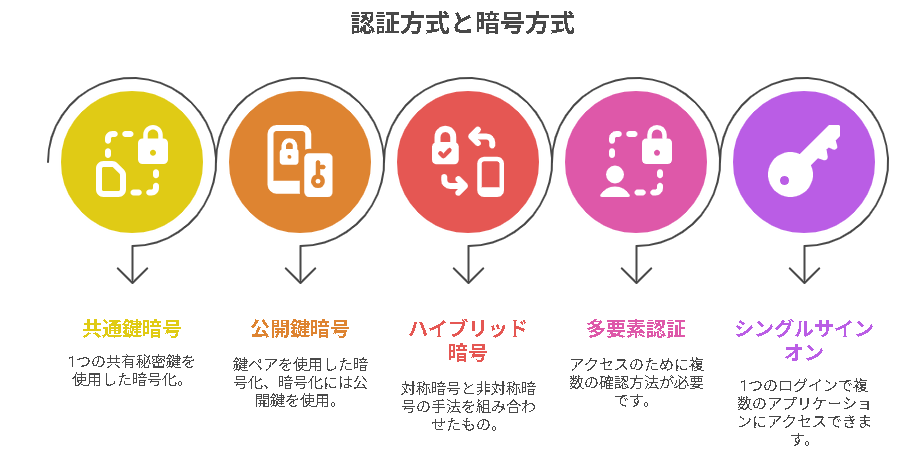

暗号化技術と認証方式

暗号化と認証は、情報セキュリティの基礎かつ重要項目です。ITパスポート試験では、暗号方式の分類や用途、認証要素の組み合わせについてよく問われます。

暗号化方式

- 共通鍵暗号方式:同じ鍵で暗号化と復号を行う。高速だが鍵配送の課題がある。

- 公開鍵暗号方式:暗号化は公開鍵、復号は秘密鍵を使う。鍵配送は安全だが処理が遅い。

- ハイブリッド暗号方式:共通鍵と公開鍵を組み合わせ、速度と安全性を両立。

認証方式

- 多要素認証:知識情報(パスワード)、所有情報(ICカード)、生体情報(指紋)のうち2種類以上を組み合わせる。

- シングルサインオン:1回のログインで複数のサービスを利用可能にする仕組み。

- パスワードレス認証:パスワードを使わず、生体認証や端末認証で本人確認する方式。

問題例5

暗号化の高速性を確保しつつ、安全な鍵配送を実現するために、共通鍵暗号方式と公開鍵暗号方式を組み合わせる方式はどれですか。

- ハイブリッド暗号方式

- ブロック暗号方式

- ストリーム暗号方式

- ワンタイムパッド方式

正解:1. ハイブリッド暗号方式

解説:ハイブリッド暗号方式は、共通鍵暗号方式の高速性と、公開鍵暗号方式の安全な鍵配送を両立します。

まとめ

ITパスポート試験のセキュリティ分野は、用語暗記だけでなく、事例やシナリオから正しい概念を引き出す力が求められます。本記事で紹介したCIAの三要素、攻撃手法、防御策、暗号化・認証の基礎は、必ず押さえておきましょう。

また、最新のサイバー攻撃は日々進化しており、試験でも最新トレンドが出題される傾向があります。日頃からニュースやセキュリティ関連情報を確認し、理解を深めておくことが合格への近道です。